La reciente entrada en vigor de la Directiva NIS2 ha cambiado las reglas del juego para las direcciones empresariales en España. Como directivo, eres personalmente responsable de la ciberseguridad adecuada dentro de tu organización. Esto significa que no solo debes ocuparte de la tecnología, la organización y el personal, sino también identificar activamente las amenazas externas. Un componente crucial, pero a menudo pasado por alto, es el escaneo de la dark web.

¿Qué es la dark web y cómo llegan nuestros datos allí?

La dark web es la parte oculta de internet que no es accesible a través de motores de búsqueda normales como Google. Requiere software especial como Tor para acceder. Aunque la dark web tiene usos legítimos (como protección de privacidad para periodistas y activistas), también funciona como un mercado negro digital donde los criminales intercambian datos robados.

Los datos de tu empresa pueden llegar a la dark web de diferentes maneras:

A través de filtraciones externas de datos: Cuando un gran proveedor de servicios es hackeado (piensa en British Airways, Adobe o Yahoo), millones de credenciales de acceso son robadas y luego vendidas o compartidas en la dark web. Muchos empleados usan las mismas contraseñas para cuentas personales y empresariales, por lo que estas credenciales comprometidas representan un riesgo directo para tu organización.

Por ataques dirigidos: Los criminales se centran específicamente en tu organización con phishing, malware o ingeniería social (engañar a los empleados). Los datos robados se ofrecen luego para la venta o se comparten con otros cibercriminales.

A través de compromisos en la cadena de suministro: Un proveedor o socio de tu organización es hackeado, y tus datos también son capturados como parte de sus sistemas.

La realidad es más grave de lo que piensas. Las bases de datos con datos filtrados contienen ahora más de miles de millones de registros en todo el mundo. No solo direcciones de correo electrónico y contraseñas, sino también claves API, datos de tarjetas de crédito, historiales médicos e información confidencial empresarial.

Lupasafe tiene más de 20 mil millones de registros en su base de datos en Limburgo (Alemania).

Dark Web scanning versus Have I Been Pwned

Muchas organizaciones piensan que están suficientemente protegidas al comprobar ocasionalmente en Have I Been Pwned (HIBP), el conocido sitio web del investigador de seguridad Troy Hunt. HIBP es una herramienta valiosa, pero solo cuenta parte de la historia.

Have I Been Pwned ofrece acceso a filtraciones de datos conocidas públicamente. Es un excelente servicio gratuito para usuarios individuales para comprobar si su correo electrónico aparece en bases de datos conocidas. Sin embargo, el servicio está limitado a fugas reportadas públicamente y no ofrece monitoreo continuo ni análisis a nivel empresarial.

El escaneo profesional de la dark web va mucho más allá. Combina múltiples fuentes de datos:

- Búsquedas activas en foros de la dark web, grupos de Telegram y sitios paste como PasteBin (copiar datos entre sistemas)

- Acceso a redes torrent donde se comparten grandes conjuntos de datos

- Bases de datos propias con más de 20 mil millones de registros (como en Lupasafe)

- Integración con servicios como HIBP para máxima cobertura

- Monitoreo continuo y alertas automáticas

La diferencia está en la proactividad y completitud. Mientras HIBP te permite comprobar «¿he sido filtrado alguna vez?», el escaneo de la dark web monitorea continuamente y te alerta directamente: «tu organización tiene un riesgo activo ahora.»

¿Por qué es esto un riesgo crítico?

Las credenciales de acceso comprometidas son la puerta principal para los cibercriminales. Las investigaciones muestran que más del 80% de los incidentes de seguridad de datos comienzan con contraseñas robadas o débiles. Este riesgo se manifiesta de diferentes maneras:

Ataques de credential stuffing: Los criminales usan herramientas automatizadas para probar millones de combinaciones de nombres de usuario y contraseñas en tus sistemas. Si uno de tus empleados usa la misma contraseña para LinkedIn (filtrado en 2021) que para la VPN o el email de la empresa, los atacantes tienen acceso en minutos.

Spear phishing dirigido: Con conocimiento de datos filtrados, los criminales pueden crear correos electrónicos de phishing muy convincentes. No solo conocen tu dirección de correo electrónico, sino también qué servicios usas, tu cargo e incluso preferencias personales, datos de dirección cuando pediste un Porsche.

Daño reputacional: Imagina que un competidor o periodista descubre que tu organización ha estado desprotegida durante meses a través de un simple login mientras las credenciales de empleados circulan en la dark web. El daño a la reputación es potencialmente mayor que el impacto financiero directo.

Riesgo de cumplimiento NIS2: Si el regulador puede demostrar que sabías (o deberías haber sabido) sobre amenazas externas pero no tomaste acción, esto puede llevar a multas de hasta 10 millones de euros o el 2% de la facturación anual mundial.

¿Cómo funciona el escaneo de la dark web?

Una solución efectiva de escaneo de la dark web funciona según un enfoque sistemático:

1. Identificación de activos: Primero se mapean todos los dominios, direcciones de correo electrónico y activos digitales de tu organización. Esto incluye no solo direcciones @tuempresa.es, sino también subdominios, servicios en la nube y direcciones de correo derivadas.

2. Monitoreo continuo: Software especializado escanea 24/7 la dark web, incluidos foros, marketplaces, sitios paste y canales de Telegram. Esto se hace a través de crawlers automatizados que buscan miles de millones de registros.

3. Análisis de datos: Los datos encontrados se analizan por relevancia y riesgo. No todas las filtraciones antiguas son igualmente peligrosas: una contraseña de 2015 que se ha cambiado cinco veces desde entonces pesa menos que credenciales filtradas la semana pasada.

4. Evaluación de riesgo: Los sistemas avanzados evalúan:

- Fortaleza de contraseña de credenciales comprometidas

- Qué tan reciente es la filtración

- Si la contraseña todavía está en uso activo

- La severidad según clasificaciones HIBP

- El número de veces que las mismas credenciales han sido filtradas

5. Informes y alertas: Los hallazgos se traducen en informes orientados a la acción para diferentes stakeholders, desde detalles técnicos para equipos de IT hasta resúmenes ejecutivos para la dirección.

¿Qué hace Lupasafe específicamente?

Lupasafe ofrece una solución de escaneo de dark web que va más allá del monitoreo estándar:

Base de datos extensa: Acceso a más de 20 mil millones de registros con datos filtrados, almacenados en Limburgo (Alemania) para cumplimiento de privacidad de la UE. La base de datos se amplía continuamente con nuevos hallazgos.

Escaneo multi-fuente: Combinación de rastreo propio de la dark web, integración HIBP, monitoreo de torrents y análisis de PasteBin y grupos de Telegram. Esto garantiza máxima cobertura de fuentes públicas y menos accesibles.

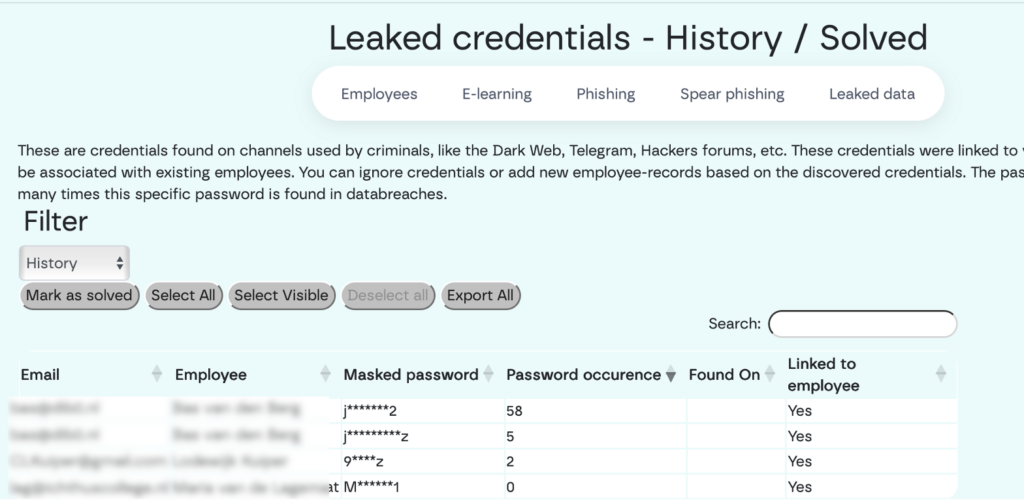

Enfoque de privacidad primero: Por razones de seguridad, Lupasafe nunca almacena contraseñas completas. En su lugar, se muestran versiones enmascaradas (por ejemplo, «pas****123»), suficiente para evaluar el riesgo sin exposición innecesaria.

Cumplimiento RGPD: Todo el procesamiento cumple con la legislación de privacidad europea. La información personalmente identificable (PII) solo es visible en el portal seguro con autenticación de dos factores, no en dashboards compartidos.

Monitoreo automático: Inmediatamente después de agregar dominios o empleados, comienza el primer escaneo. Luego siguen repeticiones automáticas cada 7 días laborables. Esto significa que las nuevas filtraciones se detectan rápidamente.

Informes orientados a la acción: La plataforma no solo da alertas, sino que ofrece recomendaciones concretas. Para cada riesgo encontrado ves directamente qué empleado está involucrado, cuál es la gravedad y qué acción se necesita.

Inventario: ¿qué hemos encontrado?

En la práctica, Lupasafe encuentra datos filtrados para aproximadamente un tercio de los empleados, aunque esto varía mucho por organización y sector. Un inventario típico para una empresa mediana (50-200 empleados) a menudo revela:

Múltiples cuentas comprometidas: El 15-30% de los empleados tiene credenciales que aparecen en al menos una filtración de datos. A veces se trata de cuentas antiguas de empleadores anteriores o servicios privados, pero las contraseñas a menudo se reutilizan.

Fortaleza variable de contraseña: Las contraseñas filtradas varían desde «Password123» hasta frases de contraseña complejas pero reutilizadas. El problema no siempre es la fortaleza, sino la reutilización en múltiples servicios. La encriptación no siempre es la solución, la encriptación simple se puede romper rápidamente.

Múltiples filtraciones por persona: Algunos empleados aparecen en 5+ filtraciones diferentes, lo que indica amplia reutilización de credenciales o exposición prolongada sin cambios de contraseña.

Cuentas administrativas: Especialmente preocupante es cuando se filtran credenciales de administradores de IT o miembros de la dirección, porque estos a menudo tienen derechos de acceso elevados.

La solución está en una política de tres vías:

- Acción directa: Restablecimiento forzado de contraseñas comprometidas

- Prevención: Implementación de gestores de contraseñas para garantizar contraseñas únicas y fuertes

- Seguridad adicional: Autenticación multifactor (MFA) en todos los sistemas críticos

Con MFA, incluso una contraseña filtrada es inútil para los atacantes, porque no tienen el segundo factor de autenticación (como un código SMS o app de autenticación).

Vemos en nuestras pruebas de phishing que el 40% comparte una contraseña, y de estos el 10% el segundo factor. Así que de 100 empleados, 40 comparten una contraseña y de estos 4 más su MFA.

La relación con el cumplimiento NIS2

La Directiva NIS2 marca un cambio fundamental en la responsabilidad de ciberseguridad. Como dirección, eres personalmente responsable desde octubre de 2024 por una seguridad adecuada. El escaneo de la dark web te ayuda a cumplir con múltiples requisitos específicos:

Artículo 20 – Responsabilidad Administrativa: Debes tener conocimiento demostrable de los riesgos de seguridad de tu organización, incluidas las amenazas externas. El escaneo de la dark web documenta que monitoreas activamente qué credenciales están potencialmente comprometidas.

Artículo 21 – Gestión de Riesgos: La directiva requiere que no solo evalúes riesgos internamente, sino que también identifiques y mitiges amenazas externas. La evidencia de monitoreo continuo de la dark web demuestra que actúas proactivamente.

Artículo 21.2.d – Gestión de Riesgo Humano: Debes tomar medidas para aumentar la conciencia de seguridad de los empleados. Los datos concretos sobre cuentas comprometidas hacen esto tangible y más orientado a la acción que las capacitaciones generales.

Documentación a prueba de auditoría: En una auditoría o después de un incidente, puedes demostrar que tu organización monitoreaba activamente amenazas externas y tomaba medidas apropiadas. Esto puede significar la diferencia entre una advertencia y una multa millonaria.

Es importante que el escaneo de la dark web no es una casilla que puedes marcar una vez. Requiere monitoreo continuo y acción regular basada en nuevos hallazgos, exactamente lo que pretende NIS2.

¿Para quién es esto relevante?

El escaneo de la dark web es esencial para diferentes partes:

Contadores y Auditores: Si realizas auditorías de IT, el escaneo de dark web ofrece una capa de riesgo externo que las auditorías tradicionales a menudo pierden. Puedes asesorar a clientes sobre riesgos específicos y documentados en lugar de recomendaciones de seguridad genéricas.

Proveedores de Servicios Gestionados (MSP): Para los MSP, la seguridad proactiva es un diferenciador importante. Al ofrecer monitoreo de dark web, proteges a los clientes antes de que surjan problemas, lo que resulta en menos incidentes, mayor satisfacción del cliente y menores costos de soporte.

Direcciones PYME: Si diriges una organización con 10-500 empleados, combinas responsabilidad personal bajo NIS2 con recursos de seguridad a menudo limitados. El escaneo de dark web automatiza una capa crítica de seguridad sin grandes inversiones en personal o infraestructura.

Sectores con altos requisitos de cumplimiento: Las organizaciones en atención médica, servicios financieros e infraestructura crítica tienen riesgos elevados y regulaciones más estrictas. Para estos sectores, el monitoreo de la dark web a menudo no es una opción sino un requisito.

Lupasafe en España: Nuestra oficina en Barcelona está lista para ayudarte con la protección de tu organización. Para consultas y demostraciones personalizadas sobre cómo el escaneo de la dark web puede proteger tu empresa bajo la Directiva NIS2, contacta con Andrés en andres arroba lupasafe.com

Más información: https://lupasafe.com/es/datos-comprometidos/