De recente invoering van de NIS2 richtlijn heeft de spelregels veranderd voor Nederlandse directies. Je bent als bestuurder persoonlijk aansprakelijk voor adequate cybersecurity binnen jullie organisatie. Dit betekent dat je niet alleen moet zorgen voor de techniek, organisatie en personeel, maar ook actief externe bedreigingen moet identificeren. Een cruciale, maar vaak over het hoofd geziene component hiervan is dark web scanning.

Wat is het dark web en hoe komen onze gegevens daar terecht?

De dark web is het verborgen deel van het internet dat niet toegankelijk is via reguliere zoekmachines zoals Google. Het vereist speciale software zoals Tor om erbij te komen. Hoewel de dark web legitieme toepassingen heeft (zoals privacybescherming voor journalisten en activisten), functioneert het ook als een digitale zwarte markt waar criminelen gestolen data verhandelen.

Jullie bedrijfsgegevens kunnen op verschillende manieren op de dark web terechtkomen:

Via externe datalekken: Wanneer een grote dienstverlener wordt gehackt (denk aan British Airways, Adobe, of Yahoo), worden miljoenen inloggegevens gestolen en vervolgens op de dark web verkocht of gedeeld. Veel medewerkers gebruiken dezelfde wachtwoorden voor zowel privé als zakelijke accounts, waardoor deze gecompromitteerde credentials direct een risico vormen voor jullie organisatie.

Door gerichte aanvallen: Criminelen richten zich specifiek op jullie organisatie met phishing, malware of social engineering (=het misleiden van medewerkers). De gestolen gegevens worden vervolgens te koop aangeboden of gedeeld met andere cybercriminelen.

Via supply chain compromissen: Een leverancier of partner van jullie organisatie wordt gehackt, waarbij ook jullie gegevens worden buitgemaakt als onderdeel van hun systemen.

De realiteit is ernstiger dan je misschien denkt. Databases met gelekte gegevens bevatten inmiddels meer dan miljarden records wereldwijd. Dit zijn niet alleen e-mailadressen en wachtwoorden, maar ook API-sleutels, creditcardgegevens, medische dossiers en vertrouwelijke bedrijfsinformatie.

Lupasafe zelf heeft meer dan 20 miljard records in haar database in Limburg (Duitsland).

Dark Web scanning versus Have I Been Pwned

Veel organisaties denken dat ze voldoende beschermd zijn door incidenteel te checken op Have I Been Pwned (HIBP), de bekende website van security researcher Troy Hunt. HIBP is een waardevol instrument, maar het vertelt slechts een deel van het verhaal.

Have I Been Pwned biedt toegang tot publiekelijk bekende datalekken. Het is een excellente gratis service voor individuele gebruikers om te checken of hun e-mailadres voorkomt in bekende databases. De service is echter beperkt tot publiekelijk gerapporteerde lekken en biedt geen continue monitoring of bedrijfsbrede analyses.

Professionele dark web scanning gaat veel verder. Het combineert meerdere databronnen:

- Actieve zoektochten op dark web forums, Telegram-groepen en paste sites zoals PasteBin (=het kopiëren van gegevens tussen systemen)

- Toegang tot torrent-netwerken waar grote datasets worden gedeeld

- Eigen databases met meer dan 20 miljard records (zoals bij Lupasafe)

- Integratie met diensten zoals HIBP voor maximale dekking

- Continue monitoring en automatische waarschuwingen

Het verschil zit in de proactiviteit en volledigheid. Waar HIBP je laat checken “ben ik ooit gelekt geweest?”, monitort dark web scanning continu en waarschuwt je direct: “jullie organisatie heeft nú een actief risico.”

Waarom is dit een kritiek risico?

Gecompromitteerde inloggegevens zijn de voordeur voor cybercriminelen. Onderzoek toont aan dat meer dan 80% van de databeveiligingsincidenten begint met gestolen of zwakke wachtwoorden. Dit risico manifesteert zich op verschillende manieren:

Credential stuffing aanvallen: Criminelen gebruiken geautomatiseerde tools om miljoenen combinaties van gebruikersnamen en wachtwoorden uit te proberen op uw systemen. Als één van jouw medewerkers hetzelfde wachtwoord gebruikt voor LinkedIn (gelekt in 2021) als voor jullie bedrijfs-VPN of email dan hebben aanvallers binnen minuten toegang.

Gerichte spear phishing: Met kennis van gelekte gegevens kunnen criminelen zeer overtuigende phishing e-mails opstellen. Ze weten niet alleen jullie e-mailadres, maar vaak ook welke diensten je gebruikt, je functietitel, en zelfs persoonlijke voorkeuren, adresgegevens toen je een Porsche bestelde.

Reputatieschade: Stel dat een concurrent of journalist ontdekt dat jullie organisatie al maanden onbeschermd is via een eenvoudige login terwijl medewerkers-credentials op de dark web circuleren. De schade aan reputatie is potentieel groter dan de directe financiële impact.

NIS2 compliance risico: Als toezichthouder kan aantonen dat je wist (of had moeten weten) van externe bedreigingen maar geen actie ondernam, kan dit leiden tot boetes tot 10 miljoen euro of 2% van de wereldwijde jaaromzet.

Hoe werkt dark web scanning?

Een effectieve dark web scanning oplossing werkt volgens een systematische aanpak:

1. Asset identificatie: Eerst worden alle domeinen, e-mailadressen en digitale assets van jullie organisatie in kaart gebracht. Dit omvat niet alleen @jouwbedrijf.nl adressen, maar ook subdomeinen, cloud diensten en afgeleide e-mailadressen.

2. Continue monitoring: Gespecialiseerde software scant 24/7 de dark web, inclusief forums, marketplaces, paste sites en Telegram-kanalen. Dit gebeurt via geautomatiseerde crawlers die miljarden records doorzoeken.

3. Data analyse: Gevonden gegevens worden geanalyseerd op relevantie en risico. Niet elk oud datalek is even gevaarlijk – een wachtwoord uit 2015 dat sindsdien al vijf keer is gewijzigd, weegt minder zwaar dan credentials die vorige week zijn gelekt.

4. Risicobeoordeling: Geavanceerde systemen evalueren:

- Wachtwoordsterkte van gecompromitteerde credentials

- Hoe recent het lek is

- Of het wachtwoord nog steeds actief wordt gebruikt

- De severity volgens HIBP classificaties

- Het aantal keren dat dezelfde credentials zijn gelekt

5. Rapportage en waarschuwing: De bevindingen worden vertaald naar actiegerichte rapportages voor verschillende stakeholders – van technische details voor IT-teams tot executive summaries voor de directie.

Wat doet Lupasafe specifiek?

Lupasafe biedt een dark web scanning oplossing die verder gaat dan standaard monitoring:

Uitgebreide database: Toegang tot meer dan 20 miljard records met gelekte gegevens, opgeslagen in Limburg (Duitsland) voor EU privacy compliance. De database wordt continu uitgebreid met nieuwe bevindingen.

Multi-source scanning: Combinatie van eigen dark web crawling, HIBP integratie, torrent-monitoring, en analyse van PasteBin en Telegram-groepen. Dit zorgt voor maximale dekking van publieke én minder toegankelijke databronnen.

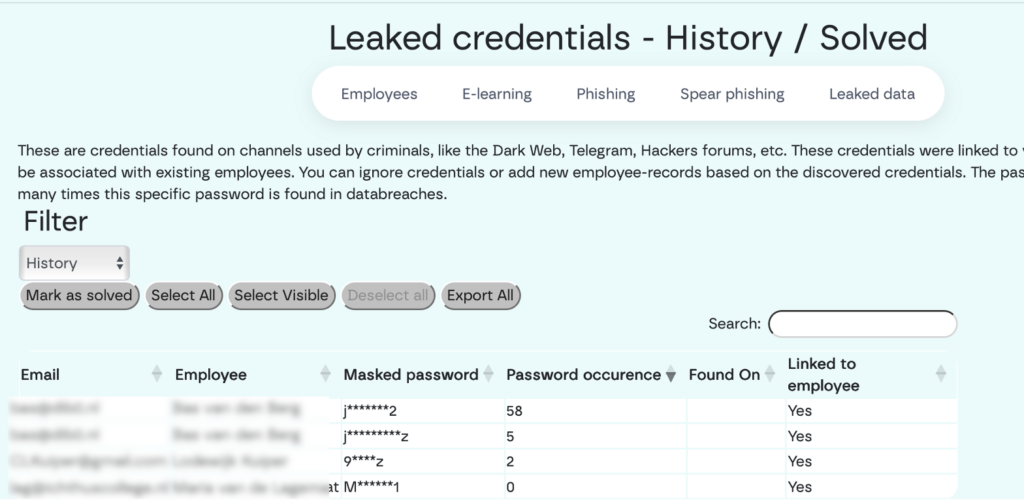

Privacy-first benadering: Uit veiligheidsoverwegingen slaat Lupasafe nooit volledige wachtwoorden op. In plaats daarvan worden gemaskeerde versies getoond (bijvoorbeeld “pas****123”), voldoende om het risico in te schatten zonder onnodige blootstelling.

AVG-compliant: Alle verwerking voldoet aan Europese privacy wetgeving. Persoonlijk identificeerbare informatie (PII) is alleen zichtbaar in het beveiligde portaal met twee-factor authenticatie, niet in gedeelde dashboards.

Automatische monitoring: Direct nadat domeinen of medewerkers worden toegevoegd, start de eerste scan. Daarna volgen automatische herhalingen elke 7 werkdagen. Dit betekent dat nieuwe lekken snel worden gedetecteerd.

Actiegerichte rapportage: Het platform geeft niet alleen waarschuwingen, maar biedt concrete aanbevelingen. Voor elk gevonden risico zie je direct welke medewerker betrokken is, wat de ernst is, en welke actie nodig is.

Inventarisatie: wat hebben we gevonden?

In de praktijk vindt Lupasafe voor ongeveer een derde van de medewerkers gelekte gegevens, al varieert dit sterk per organisatie en sector. Een typische inventarisatie voor een middelgroot bedrijf (50-200 medewerkers) onthult vaak:

Meerdere gecompromitteerde accounts: 15-30% van de medewerkers heeft credentials die in ten minste één datalek voorkomen. Soms gaat het om oude accounts van voormalige werkgevers of privé diensten, maar de wachtwoorden worden vaak hergebruikt.

Variërende wachtwoordsterkte: De gelekte wachtwoorden variëren van “Password123” tot complexe maar hergebruikte passphrases. Het probleem is niet altijd de sterkte, maar het hergebruik over meerdere diensten. Encryptie is niet altijd de oplossing, eenvoudige encryptie is snel te breken (Zie ook tabel met mogelijk wachtwoorden).

Meerdere lekken per persoon: Sommige medewerkers komen voor in 5+ verschillende datalekken, wat wijst op breed hergebruik van credentials of langdurige blootstelling zonder wachtwoordwijzigingen.

Administratieve accounts: Bijzonder verontrustend is wanneer credentials van IT-beheerders of directieleden gelekt zijn, omdat deze vaak verhoogde toegangsrechten hebben.

De oplossing ligt in een driesporenbeleid:

- Directe actie: Geforceerd resetten van gecompromitteerde wachtwoorden

- Preventie: Implementatie van wachtwoordmanagers om unieke, sterke wachtwoorden te garanderen

- Extra beveiliging: Multi-factor authenticatie (MFA) op alle kritieke systemen

Met MFA wordt zelfs een gelekt wachtwoord onbruikbaar voor aanvallers, omdat zij niet beschikken over de tweede authenticatiefactor (zoals een SMS-code of authenticator app).

Wij zien in onze ph*shing testen dat 40% een wachtwoord deelt, en daarvan 10% de tweede factor.

Dus van 100 medewerkers delen 40 een wachtwoord en daarvan nog eens 4 hun MFA.

De relatie met NIS2 compliance

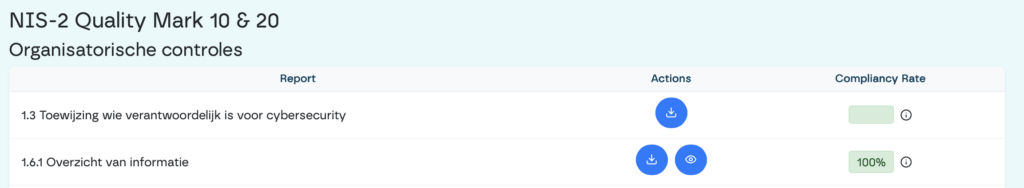

De NIS2 richtlijn markeert een fundamentele verschuiving in cybersecurity verantwoordelijkheid. Als directie ben je vanaf oktober 2024 persoonlijk aansprakelijk voor adequate beveiliging. Dark web scanning help je om te voldoen aan meerdere specifieke vereisten binnen QM20/30:

Artikel 20 – Bestuurlijke Verantwoordelijkheid: je moet aantoonbaar inzicht hebben in de beveiligingsrisico’s van jullie organisatie, inclusief externe bedreigingen. Dark web scanning documenteert dat je actief monitort welke credentials potentieel gecompromitteerd zijn.

Artikel 21 – Risicomanagement: De richtlijn vereist dat je risico’s niet alleen intern beoordeelt, maar ook externe bedreigingen identificeert en mitigeert. Bewijs van continue dark web monitoring toont aan dat je proactief handelt.

Artikel 21.2.d – Menselijk Risicobeheer: Je moet maatregelen nemen om het security awareness van medewerkers te verhogen. Concrete data over gecompromitteerde accounts maakt dit tastbaar en actiegerichter dan algemene trainingen.

Audit-proof documentatie: Bij een audit of na een incident kun je aantonen dat jullie organisatie externe dreigingen actief monitorde en passende maatregelen nam. Dit kan het verschil betekenen tussen een waarschuwing en een miljoenenboete.

Belangrijk is dat dark web scanning geen vinkje is dat je eenmalig kunt zetten. Het vereist continue monitoring en regelmatige actie op basis van nieuwe bevindingen – precies wat NIS2 beoogt.

Voor wie is dit relevant?

Dark web scanning is essentieel voor verschillende partijen:

Accountants en Auditors: Als je IT-audits uitvoert, biedt dark web scanning een externe risicolaag die traditionele audits vaak missen. Je kunt cliënten adviseren over specifieke, gedocumenteerde risico’s in plaats van generieke beveiligingsaanbevelingen.

Managed Service Providers (MSP’s): Voor MSP’s is proactieve security een belangrijk differentiator. Door dark web monitoring aan te bieden, bescherm je klanten voordat problemen ontstaan, wat resulteert in minder incidents, hogere klanttevredenheid en lagere support kosten.

MKB-Directies: Als je leiding geeft aan een organisatie met 10-500 medewerkers, combineer je persoonlijke aansprakelijkheid onder NIS2 met vaak beperkte security resources. Dark web scanning automatiseert een kritieke beveiligingslaag zonder grote investeringen in personeel of infrastructuur.

Branches met hoge compliance vereisten: Organisaties in gezondheidszorg, financiële diensten, en kritieke infrastructuur hebben verhoogde risico’s en strengere regelgeving. Voor deze sectoren is dark web monitoring vaak geen optie maar een vereiste.

Lees meer https://lupasafe.com/gelekte-gegevens/