“Weten wij eigenlijk wel wat er op onze systemen gebeurt?”

“Hoeveel medewerkers gebruiken eigenlijk een tweede-factor bij inloggen?”

“Kan iemand zomaar een e-mail versturen alsof die van ons komt?”

Als manager bij een provincies, gemeenten en gemeentelijke/provinciale archieven herken je deze vragen waarschijnlijk. De NIS2-wetgeving en BIO2-baseline komen eraan, en opeens moet je antwoorden hebben op vragen waar IT tot nu toe mee bezig was.

Het goede nieuws? Je bent niet de eerste. En er is een bewezen aanpak die werkt – zonder dat je technisch specialist hoeft te worden.

Waarom dit artikel voor jou is

Je bent verantwoordelijk voor de bedrijfsvoering. IT is belangrijk, maar het is niet jouw vakgebied. Toch wordt van jou verwacht dat je:

- Kunt uitleggen wat de organisatie doet aan informatiebeveiliging

- Rapporteert aan het bestuur over digitale risico’s

- Kunt aantonen dat je aan NIS2 en BIO2-eisen voldoet

- Weet of medewerkers wel veilig met digitale informatie omgaan

Dit artikel laat zien hoe een vergelijkbare organisatie dat in 90 dagen geregeld kreeg – in begrijpelijke taal, zonder technische termen.

Een herkenbare situatie: provinciaal archief met 195 medewerkers

Laten we kijken naar een recent traject bij een middelgroot provinciaal archief – we noemen het “Organisatie A”. Ze hebben 195 medewerkers, beheren historische documenten én moderne digitale archieven, en moeten aan BIO2-eisen voldoen.

De manager bedrijfsvoering kreeg in december 2025 de vraag van het provinciebestuur: “Zijn wij klaar voor NIS2 en BIO2?”

Eerlijk antwoord: “Geen idee. Onze IT-partner beheert de systemen, maar ik heb geen inzicht in wat er precies gebeurt.”

Wat bleek er aan de hand?

Dubbele inlogbeveiliging: de grote onbekende

Bij de eerste check bleek dat ongeveer de helft van de medewerkers geen dubbelcheck bij inloggen gebruikt. Je weet wel: naast je wachtwoord ook nog een code van je telefoon. Wat nog zorgwekkender was: 3 van de 12 beheerders hadden dit ook niet ingeschakeld.

Waarom is dit een probleem? Als een crimineel het wachtwoord van een beheerder bemachtigt (bijvoorbeeld via een nepmail), heeft deze persoon direct toegang tot alle systemen. Bij een archief met historische documenten en burgergegevens is dat een serieus risico.

Het echte probleem? Niemand wist dit. De IT-partner had het wel ingesteld, maar er was geen overzicht wie het daadwerkelijk gebruikte.

E-mailbeveiliging: de onzichtbare kwetsbaarheid

De basis was op orde: uitgaande e-mails waren goed beveiligd en het systeem wist wie er namens de organisatie mocht mailen. Maar er ontbrak één cruciaal element: een “politieagent” die controleert of dit daadwerkelijk werd nageleefd.

In de praktijk betekende dit: criminelen konden relatief eenvoudig e-mails versturen die leken alsof ze van het archief kwamen. Voor een organisatie waar burgers en andere overheidsinstellingen op vertrouwen, is dit gevaarlijk.

Onbekende websites: vergeten buitenposten

Er werden 3 oude websites gevonden die niemand meer kende: een oude medewerkersportaal, een extranet pagina, en een werkplekportaal. Deze waren ooit aangemaakt, maar niemand wist of ze nog toegankelijk waren of wie er toegang toe had.

Dit zijn de digitale achterdeurtjes waar je als manager ’s nachts wakker van ligt.

De oplossing: stapsgewijs grip krijgen

Stap 1: weten wat je hebt (week 1-2)

Het begon met een simpele vraag: “Wat hebben we eigenlijk allemaal?”

Complete inventarisatie zonder technische kennis

Via Lupasafe werd binnen enkele dagen duidelijk:

- Welke medewerkers multi-factor gebruiken (en wie niet)

- Niveau van volwassenheid van de Microsoft 365 Cloud

- Of er inloggegevens van medewerkers op het dark web te vinden zijn

- Welke websites en subdomeinen er zijn

- Welke computers en systemen er draaien

Dit allemaal automatisch, zonder dat de manager bedrijfsvoering technische kennis nodig had.

Resultaat: Voor het eerst een compleet overzicht. Geen aannames meer, maar concrete cijfers.

“Eindelijk kon ik het bestuur vertellen wat de stand van zaken was, met echte cijfers in plaats van ‘volgens de IT-partner is het wel goed’.” – Manager bedrijfsvoering

Stap 2: prioriteiten stellen met NIS2/BIO2-kader (week 2-4)

Nu het overzicht er was, kwam de vraag: waar begin je?

BIO2 (Baseline Informatiebeveiliging Overheid 2) is het Nederlandse kader dat voorschrijft waar je als overheidsorganisatie aan moet voldoen. Het klinkt ingewikkeld, maar komt neer op een set basiseisen, bijvoorbeeld:

Governance: wie is waarvoor verantwoordelijk?

- Wie is de privacy-verantwoordelijke?

- Wie is verantwoordelijk voor informatiebeveiliging?

- Waar ligt de eindverantwoordelijkheid bij het management?

Technische zaken: wat moet op orde zijn?

- Dubbelcheck bij inloggen voor iedereen (vooral beheerders)

- Software moet up-to-date zijn

- Virusscanners moeten actief zijn

- Overzicht van alle systemen en apparaten

Documentatie: wat moet er op papier?

- Informatiebeveiligingsbeleid (je plan van aanpak)

- Plan voor als systemen uitvallen

- Back-up procedures

Het platform toonde direct voor elk punt: ✅ op orde, 🔄 mee bezig, of ❌ moet nog.

Stap 3: e-mailbeveiliging versterken (week 3-6)

E-mail lijkt simpel, maar het is vaak het zwakste punt.

Het probleem simpel uitgelegd

Stel je voor: iemand stuurt een brief met jouw briefhoofd, maar jij hebt die brief nooit geschreven. Bij post zou je dat vrij snel doorhebben. Bij e-mail is dat veel lastiger.

Via DMARC-rapportage (een soort logboek van alle e-mails die namens jouw organisatie worden verstuurd) kreeg het archief inzicht:

- 27% van de e-mails die “namens hen werden verstuurd” kwam van onbekende afzenders

- 3 externe systemen bleken e-mail te versturen: het boekhoudsysteem, het archiveringssysteem en de nieuwsbriefsoftware

De aanpak in fasen:

- Monitoring (4 weken): Eerst alleen bijhouden, niet blokkeren

- Analyse: Welke e-mails zijn legitiem? Welke niet?

- Configuratie: De goede systemen goed instellen

- Aanscherpen: Stapje voor stapje strenger worden

- Bescherming: Uiteindelijk alles blokkeren wat niet klopt

Resultaat: Na 8 weken was duidelijk wie er wel en niet namens het archief mocht mailen. Verdachte e-mails werden automatisch in de quarantaine gezet.

Stap 4: medewerkers bewust maken (week 4-12)

Techniek alleen is niet genoeg. Medewerkers zijn je eerste verdedigingslinie.

Bewustzijnstraining zonder IT-jargon

Alle medewerkers krijgen automatisch korte trainingen van 5-10 minuten per maand:

- Herkennen van nepmail (phishing)

- Veilig omgaan met wachtwoorden

- Thuiswerken zonder risico’s

- Wat te doen bij een incident

- Privacy en AVG-regels

De trainingen zijn in gewoon Nederlands, met concrete voorbeelden die passen bij de organisatie.

Nepmail-testen (phishing simulaties)

Elke maand krijgen medewerkers een realistische nepmail. Bijvoorbeeld: “Je moet je wachtwoord resetten” of “Deze factuur moet dringend betaald”. Zowel QR-codes als nep-login pagina’s worden gebruikt.

Klikken ze erop? Dan kregen ze direct uitleg waarom het gevaarlijk was en hoe het wél moet.

Resultaat:

- Week 1: 23% van de medewerkers klikte op de nepmail

- Week 8: Nog maar 11% trapte erin

- Week 12: 7% – en die kregen extra begeleiding

De manager bedrijfsvoering kon nu aan het bestuur laten zien: “Onze medewerkers worden meetbaar beter in het herkennen van digitale dreigingen.”

Stap 5: websites beveiligen (week 6-10)

De 3 onbekende websites bleken inderdaad nog toegankelijk te zijn.

Wat er gedaan werd:

- Oude, ongebruikte websites offline gehaald

- Beveiligingsheaders verbeterd (technische bescherming tegen misbruik)

- Alle certificaten gecontroleerd en vernieuwd

- Onnodige toegangspunten gesloten

Impact: Minder aanvalsoppervlak, beter beschermd tegen geautomatiseerde aanvallen.

Stap 6: rapportage voor bestuur en audit (week 8-12)

Na 12 weken was het tijd om resultaten te tonen.

BIO2-dashboard voor het bestuur

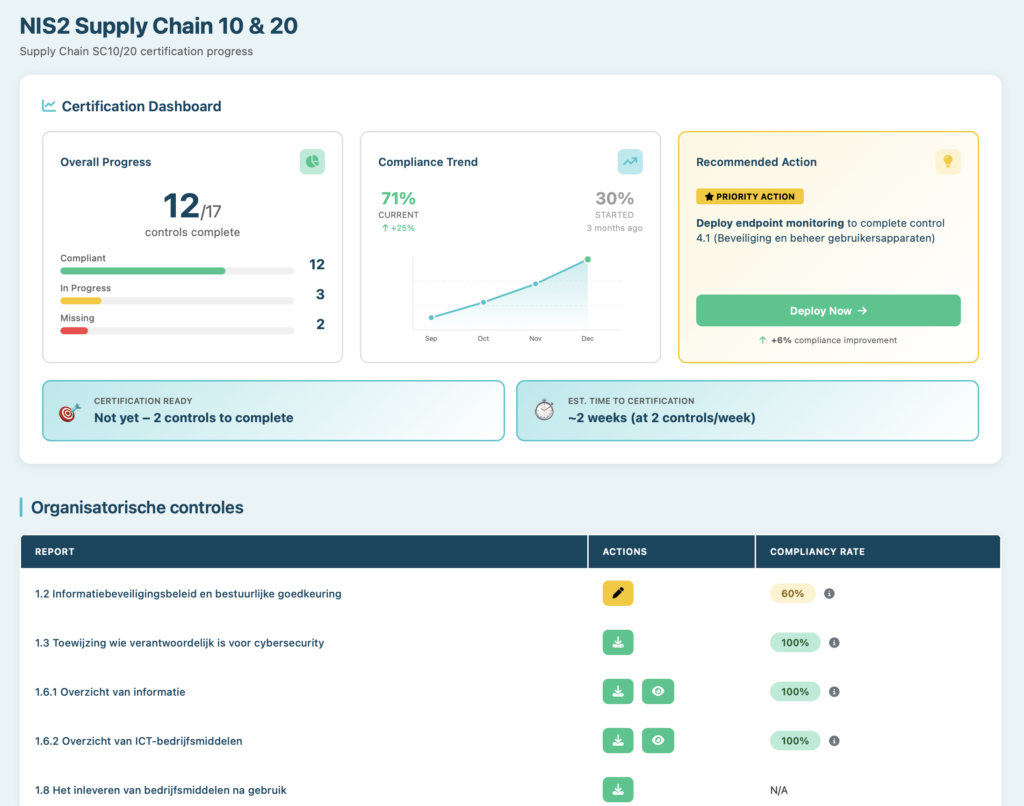

Een overzichtelijk dashboard toonde:

- 17 NIS2-eisen met status per eis, gebaseerd op NIS2 Supply Chain 10 die je kunt mappen op de BIO2

- Van elke eis het bewijs: wie, wat, wanneer

- Voortgang over tijd over aantal controls dat op orde is

- Concrete acties voor de resterende punten

Geen handmatig werk

Het mooie: alle cijfers kwamen automatisch uit de systemen. Geen Excel-lijsten meer die iemand moest bijhouden en die binnen een week alweer verouderd waren.

Resultaat na 12 weken:

- 12 van de 17 eisen volledig op orde (71%)

- 3 eisen in uitvoering (18%)

- 2 eisen in planning (11%)

De manager bedrijfsvoering kon nu met vertrouwen rapporteren aan het bestuur én aan externe auditors.

Waarom semi-overheid unieke uitdagingen heeft

Beperkte budgetten en lange procedures

Provincies, gemeenten en archieven hebben vaak te maken met strenge begrotingscycli. Een grote eenmalige investering is lastig.

Lupasafe werkt met een voorspelbaar maandelijks bedrag via je IT-partner:

- Geen grote initiële kosten

- Budget valt binnen reguliere IT-kosten

- Opzegbaar, dus geen meerjarige vastlegging

Voor een organisatie van 200 medewerkers: ongeveer €1.278 per maand (inclusief alle modules).

Afhankelijkheid van externe IT-partners

Veel semi-overheidsorganisaties werken met externe IT-bedrijven. Dat maakt het lastig om overzicht te houden.

Lupasafe faciliteert dit door:

- Zowel jij als je IT-partner krijgen toegang tot dezelfde informatie

- Automatische meldingen naar jullie ticketsysteem

- Duidelijke rolverdeling: wat doet IT, wat doe jij

Publieke verantwoordelijkheid en vertrouwen

Als archief, bibliotheek of provinciale dienst beheer je vaak gevoelige burgergegevens en cultureel erfgoed. Een datalek heeft directe impact:

- Burgers verliezen vertrouwen

- Media-aandacht (negatief)

- Politieke druk en vragen

- Mogelijk juridische consequenties

- Reputatieschade die jaren kan duren

Verouderde systemen naast moderne cloud

Oude archiefregistratie naast moderne cloud-opslag. Windows Server 2012 naast Microsoft 365. Legacy software die niet meer ondersteund wordt maar wel essentieel is.

Dit maakt het extra belangrijk om overzicht te hebben: oude systemen zijn vaak kwetsbaarder, maar je kunt ze niet zomaar vervangen.

De kritieke succesfactoren: wat werkt en wat niet

1. Betrek het bestuur vanaf dag één

De fout die veel organisaties maken: “We regelen het eerst en laten daarna zien wat we gedaan hebben.”

Wat wel werkt: Start met een korte presentatie (30 minuten) waarin je laat zien:

- NIS2-verplichtingen

- Huidige stand van zaken (niet altijd prettig, maar nodig)

- Plan van 90 dagen

- Duidelijke verantwoordelijkheden

Het bestuur moet begrijpen dat dit niet “iets van IT” is, maar een bestuurlijke verantwoordelijkheid.

2. Werk samen met je IT-partner (niet ertegenin)

De fout: “De IT-leverancier moet dit oplossen, het is hun verantwoordelijkheid.”

Wat wel werkt:

- Wekelijkse korte afstemming (15 minuten)

- Beiden toegang tot hetzelfde overzicht

- Automatische meldingen naar hun ticketsysteem

- Duidelijke afspraken: zij doen de techniek, jij houdt overzicht

Je IT-partner is slechts 2 uur bezig met de initiële installatie. Daarna draait het grotendeels automatisch.

Jij als manager bedrijfsvoering bent ongeveer 2 uur per week bezig gedurende de eerste 12 weken. Daarna zo’n 2 uur per maand voor monitoring en rapportage.

3. Wees transparant naar medewerkers

De fout: “We gaan testen of jullie in nepmail trappen. Kijk maar uit.”

Wat wel werkt:

- Leg uit waarom: NIS2-wetgeving, veiligheid organisatie én medewerkers

- Start met training voordat je gaat testen

- Geef constructieve feedback, geen naming & shaming

- Vier successen: “Onze medewerkers worden steeds beter!”

Medewerkers moeten begrijpen dat het niet gaat om controleren, maar om samen veiliger worden.

4. Bouw het geleidelijk op

De fout: Alles tegelijk willen aanpakken en verstrikt raken in details.

Wat wel werkt:

- Week 1-2: Inventarisatie (wat hebben we?)

- Week 3-4: Quick wins (snel resultaat boeken)

- Week 5-8: Structurele verbeteringen

- Week 9-12: Consolideren en rapporteren

Elke fase bouwt voort op de vorige, zonder dat het overweldigend wordt.

Praktische tijdlijn: 90 dagen naar NIS2/BIO2 basis-compliance

Week 1-2: Inventarisatie en bewustwording

✅ Kickoff met bestuur en IT-partner (1 uur)

✅ Koppelingen leggen met Microsoft 365 en website-scans (IT-partner: 2 uur)

✅ Eerste dark web scan op alle e-mailadressen (automatisch)

✅ Rollen bepalen: wie is privacy-verantwoordelijke, wie security-verantwoordelijke?

Tijdsinvestering jij: 3 uur

Tijdsinvestering IT-partner: 2 uur

Week 3-4: Snelle verbeteringen

✅ Overzicht maken: wie heeft géén dubbelcheck inloggen?

✅ Direct actie: alle beheerders móeten dubbelcheck gebruiken

✅ Plan maken: rest van de medewerkers binnen 2 maanden

✅ E-mailbeveiliging monitoring starten

✅ Websites checken op beveiligingsproblemen

Tijdsinvestering jij: 4 uur

Tijdsinvestering IT-partner: 1 uur

Week 5-8: Structuur aanbrengen

✅ Bewustzijnstraining uitrollen naar alle medewerkers

✅ Netwerkscanner installeren (IT-partner)

✅ E-maillogboeken analyseren: wie mag er echt mailen?

✅ Eerste nepmail-test (klassieke phishing)

✅ Voortgang bespreken met bestuur (15 min)

Tijdsinvestering jij: 5 uur per week

Tijdsinvestering IT-partner: 1 uur

Week 9-12: Consolideren en rapporteren

✅ BIO2-dashboard configureren met alle 17 eisen

✅ Beleidsdocumenten uploaden (informatiebeveiligingsbeleid, etc.)

✅ Tweede nepmail-test (moeilijker niveau)

✅ E-mailbeveiliging aanscherpen

✅ Rapportage naar bestuur met resultaten en vervolgplan

Tijdsinvestering jij: 4 uur per week

Tijdsinvestering IT-partner: 30 minuten

De kosten en baten realistisch bekeken

Wat kost het?

Direct:

- Lupasafe platform (200 medewerkers): €1.278 per maand

- IT-partner installatie: €200 (eenmalig, 2 uur)

- Jouw tijd: 24 uur over 12 weken

Eerste jaar totaal: circa €16.000

Wat bespaar en voorkom je?

Vermeden kosten:

- Gemiddelde kosten datalek: €2,8 miljoen (Ponemon Institute)

- NIS2 boete bij non-compliance: tot €10 miljoen

- Reputatieschade: onbetaalbaar voor publieke organisatie

- Incident-response expertise: €15.000 – €50.000 per incident

- Uitval van systemen: €5.000 – €20.000 per dag

Andere voordelen:

- Bestuur krijgt grip op digitale risico’s

- Medewerkers worden bewust en veiliger

- Bij audit kun je direct aantonen wat je doet

Return on investment: Al bij het voorkomen van één klein incident heeft het platform zichzelf meerdere keren terugverdiend.

Veelgestelde vragen van managers bedrijfsvoering

V: Moet ik zelf technisch worden?

A: Nee. Het platform vertaalt technische informatie naar begrijpelijke taal. Je ziet “23% van de medewerkers gebruikt geen dubbelcheck”, niet “MFA adoption rate 77%”.

V: Hoe lang duurt die e-mailbeveiliging monitoring?

A: 4 weken is essentieel. Uit ervaring blijkt dat organisaties gemiddeld 3-5 legitieme systemen hebben die e-mail versturen (boekhoudprogramma, nieuwsbrieftool, archiveringssysteem). Als je die direct blokkeert, gaat er iets mis.

V: Wat als onze IT-partner Lupasafe nog niet kent?

A: Geen probleem. Ze krijgen:

- Installatie-ondersteuning (30 minuten)

- Technische documentatie

- Toegang tot support

De meeste IT-partners vinden het prettig: zij krijgen ook beter overzicht.

V: Kunnen we hiermee ook ISO27001 certificering halen?

A: Lupasafe levert het bewijs voor veel ISO27001-eisen. Voor volledige certificering heb je nog aanvullende processen en documentatie nodig, plus een externe audit. Maar je bent 60-70% op weg.

V: Hoe zit het met privacy van onze medewerkers?

A: Lupasafe is AVG-compliant:

- Geen privacygevoelige informatie in overzichten

- Dubbelcheck beveiliging voor alle beheerders

- Gegevens blijven in Nederland/EU

- Data processing agreement beschikbaar

V: Wat als we een heel klein team hebben?

A: Ook bij 50 medewerkers werkt het. De basis-investeringen zijn lager, en de impact is relatief groter omdat je minder buffer hebt bij incidenten.

V: Kunnen we eerst een pilot doen?

A: Ja, dat kan. Vaak wordt gestart met:

- Alleen de e-mailbeveiliging check

- Of alleen de dark web scan

- Of één afdeling voor de bewustzijnstraining

Zo kun je ervaring opdoen voordat je het breed uitrolt.

Conclusie: van onduidelijkheid naar grip

Als manager bedrijfsvoering bij een provincie, gemeente, archief of bibliotheek heb je genoeg aan je hoofd. De NIS2-wetgeving en BIO2-eisen maken het er niet eenvoudiger op.

Maar zoals het voorbeeld van Organisatie A laat zien: met de juiste aanpak is het binnen 90 dagen te regelen – zonder dat je technisch specialist hoeft te worden.

De belangrijkste lessen:

- Meet eerst, verbeter daarna – Geen giswerk meer, maar harde cijfers

- Start met snelle successen – Dubbelcheck voor beheerders levert direct resultaat

- Automatiseer waar het kan – Menselijke fouten zijn het grootste risico

- Werk samen met je IT-partner – Jullie hebben elkaar nodig

- Wees transparant – Medewerkers zijn je sterkste verdedigingslinie

Je hoeft niet alles perfect te hebben. Je moet wel kunnen aantonen dat je:

- Weet wat je hebt

- De risico’s kent

- Actief aan verbeteringen werkt

- Kunt laten zien wat je doet

Wil je weten hoe jouw organisatie ervoor staat? Start met een NIS2 en BIO2 compliance check en krijg binnen 48 uur inzicht in je beveiligingsstatus.

Over Lupasafe

Lupasafe is het Nederlandse platform voor informatiebeveiliging en compliance, speciaal ontwikkeld voor semi-overheid en MKB. Met focus op NIS2, BIO2 en ISO27001 helpen we organisaties grip te krijgen op hun digitale veiligheid – in begrijpelijke taal, zonder dat je technisch specialist hoeft te worden.

Meer weten? Plan een demo of neem contact op met je huidige IT-partner.

Handige links voor verdere verdieping: